Que s'est-il passé ? Que ce soit les compagnies aériennes, de transport, les rédactions y compris télévisées, les diffuseurs, la bourse et même les services d'urgences, de même que les systèmes bancaires, presque personne n'a échappé à ce BSOD et des redémarrages en boucle que les utilisateurs de Windows Millenium connaissent bien ! La faute incombe à une mise à jour de l'agent Falcon Sensor développé par CrowdStrike qui génère ces soucis. Avant d'incriminer l'agent, qui s'occupe de la sécurité des machines et des serveurs en bloquant les attaques externes et en enregistrant toute activité associée, il s'est passé du temps.

Une fois la panne trouvée, le responsable découvert, il a été décidé, heureusement vous allez nous dire, de désactiver le déploiement de la mise à jour. Mais pour ceux qui l'avaient déjà faite, il reste une solution que tout le monde ne pourra pas faire, surtout si le parc de machines est immense ou cloudesque. Il faut redémarrer en mode sans échec, souvent la touche F8 du clavier, entrer chez dédé, repérer le répertoire CrowdStrike, et efface manuellement le fichier C-00000291*.sys. Car c'est bien lui qui a fait perdre des tas d'oseille à pas mal de monde, il faut penser que beaucoup ne vont pas rester sans rouspéter ni tenter une action de dédommagement.

En tout cas, le bug de l'an 2024 a fait infiniment plus de dégâts que celui de l'an 2000, la question du contrôle qualité reste essentielle avant tout déploiement, Microsoft par le passé ayant été confronté à ces soucis qui pourrissent la vie des utilisateurs et noircissent l'image de marque. Inutile de dire que dans ces conditions, l'action de CrowdStrike a dévissé de 20 % suite à l'annonce de Microsoft, y en a un qui va se faire taper sur les doigts !

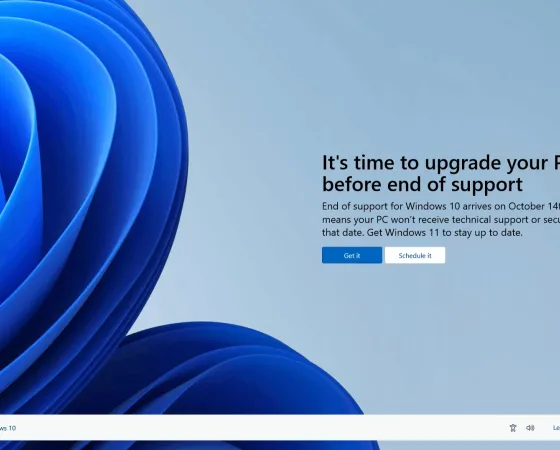

Ne serait-il pas temps pour nos administrations de se débarrasser de cette daube vérolée à mort qu'est Windows, et de faire tourner tous les postes clients sous Linux ?

La Gendarmerie Nationale la bien fait (1), et a même créé sa propre distribution Linux sécurisée (2) alors pourquoi pas les autres ?...

Avec Linux, pas besoin d'anti-virus maintenu par une société privée irresponsable qui vous balance des mises à jour même pas testées sans que vous n'ayez votre mot à dire (ou votre veto à poser) !

(1) https://www.lemessager.fr/649306296/article/2023-11-02/les-gendarmes-travaillent-sous-linux-pas-sous-windows

(2) https://fr.wikipedia.org/wiki/GendBuntu

Sauf que là c'est pas windows le responsable mais un outil tiers.

L'outil tiers aurait été parfaitement inutile sous Linux, donc si, c'est aussi par la faute de Windows qui est impossible à sécuriser de façon native.

Sauf que c'est un EDR l'outil tiers, cela analyse le comportement suspect présents sur les machines, il qu'il faut aussi un bon hardening et des outils tiers pour sécuriser n'importe quel système. Linux n'est pas épargné par les malwares, les virus les fails zéro Day comme tous systèmes d'exploitation. Si il suffisait de passer sur linux la cybersécurité serait bien simple et on en ferait pas un métier.

Ah oui ?...

Linux n'a pas de virus à proprement parler. Il existe quelques rares chevaux de Troie, "root kits" et autres vers, mais ils ne peuvent s'installer que si vous êtes assez *stupides* pour lancer un logiciel tiers plutôt que d'utiliser ceux fournis gratuitement par votre distribution ou de les compiler vous-même.

Il y a bien sûr des failles de sécurité qui peuvent être exploitées, mais sous Linux, les mises à jour se font en continu, au niveau de chaque composant logiciel installé (et pas seulement une fois par mois, pour le système en entier), et vous pouvez choisir quand les installer, ou même de revenir en arrière sur la mise à jour d'un composant particulier qui causerait un problème quelconque; vous n'avez même pas besoin de redémarrer la machine, et cela prend une minute grand maximum !

Il existe des EDR en sources ouverts (par exemple OSSEC, Snort) pour Linux: vous n'avez pas besoin d'un logiciel propriétaire, aux sources fermés et aux mises à jour non maîtrisées !

Cela fait trente ans que je fait tourner et administre des systèmes Linux at aucun d'entre eux n'a jamais été victime d'un logiciel malveillant !

Le problème reviendra au même, si tout le monde passe à Linux, Linux deviendra une cible de choix pour les hackers, nous aurons simplement déplacé le problème.

Il est bien évident qu'il est plus pertinent de consacrer le maximum d'effort vers les plateformes qui sont les plus populaires et non pas ce qui reste encore à l'heure actuelle un marché de niche.

Pour préciser également ma pensée, le problème n'est pas d'autre technique, mais tiens plutôt dans la centralisation des systèmes, la non maitrise de nos dépendances et le manque de rigueur dans les process QC-QA.

Sans connaitre la vrai origine du bug de cet agent, il est difficile de se faire une idée, mais à priori, il y a eu un manque de côté QC.

Etant développeur, je sais combien il est compliqué de déployer une nouvelle version en étant sûr à 100% qu'il n'y aura pas de mauvaise surprise (et c'est d'autant plus stressant que le nombre d'utilisateur est élevé et que cela touche le business). J'ai connu des situations où nous avons du faire des rollback pour revenir à une version plus ancienne d'une application car nous n'avions pas pu tester tous les cas par manque d'environnement équivalent à la production.

C'est malheureux, mais je ne blâmerai pas Crowstrike, Shit can happen!

Il faut allumer un cierge avant chaque MAJ de windows, et surtout les faire le plus tard possible c'est connu pourtant :D