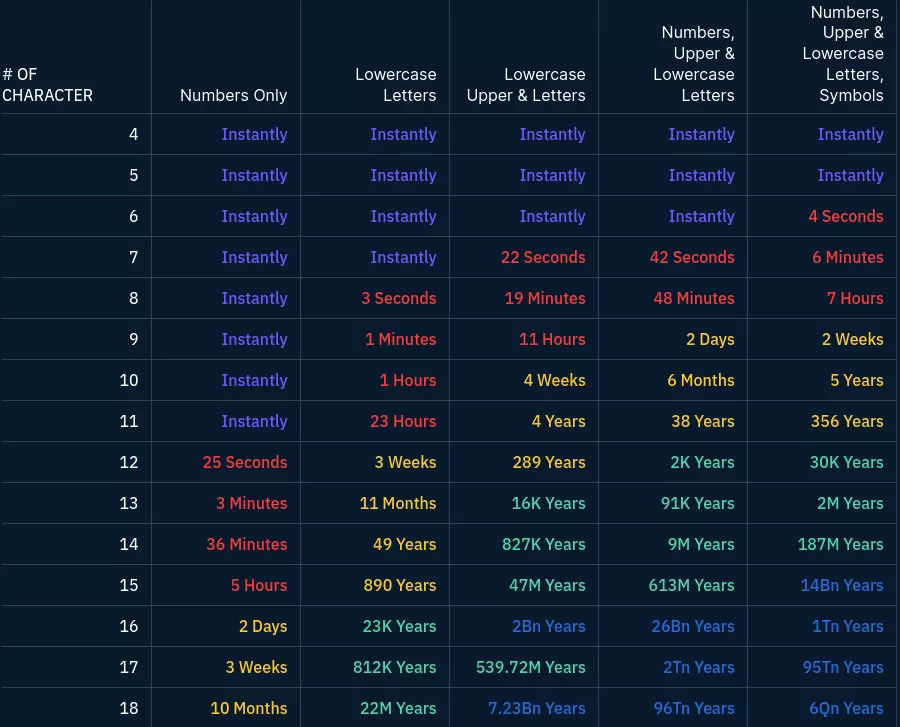

Avec l'avènement des intelligences artificielles, de nombreuses craintes font leur chemin quant à la sécurité ou la criminalité. A ce titre, peut-être vous êtes vous déjà demandé si cela risquait d'avoir un impact sur la sécurité des mots de passe. Le site Home Security Heroes s'est penché sur le crackage des mots de passe assisté par une IA et nous livre le verdict de son analyse avec même des données très précises en fonction des caractéristiques de celui-ci : nombre de caractères, utilisation de la casse, de chiffres, caractères spéciaux...

Pour mener à bien cette étude, ils ont nourri leur IA PassGAN avec la base de mots de passes dérobés RockYou. L'intelligence artificielle "apprend" ainsi à raisonner comme le ferait un être humain cherchant un mot de passe ce qui effectivement lui permet d'améliorer ses temps pour découvrir la plupart des mots de passe simples.

On peut constater que jusqu'à une longueur de 8 caractères, les mots de passe n'offrent plus aucune sécurité même si vous mélanger lettres minuscules, majuscules, chiffres et caractères spéciaux. L'IA parvient quoi qu'il arrive à découvrir le mot de passe, au pire en quelques heures. Au delà de 8 caractères, et à condition de respecter ce que finalement nous est souvent rappelé à savoir de bien penser à intégrer tous les types de caractères possibles, l'IA tire vite la langue ce qui reste plutôt rassurant pour la sécurité de nos données. A titre d'exemple, opter pour au minimum 13 caractères en veillant bien à mettre au moins un chiffre, une majuscule et un symbole suffit à faire passer la durée estimée du crackage de votre mot de passe à plusieurs millions d'années.

Vous étiez sans doute déjà au courant de cette évidence, mais voilà une nouvelle piqûre de rappel quant à la nécessité de ne pas vous laisser aller à une trop grande simplicité dans la création de vos mots de passe. N'hésitez pas également à refaire un tour régulièrement sur ceux que vous aviez créés il y a de nombreuses années et qui ne contenaient peut-être que des lettres et chiffres.

Très intéressant cet article... Il va falloir que je change le mot de passe sur tous mes comptes de tous les sites et de toutes les applications utilisées régulièrement 🙃

C'est ce que j'ai fait il y a quelques mois maintenant (après une tentative de vol de mon compte Amazon). Je le faisais petit à petit en utilisant un gestionnaire de mot de passe (KeePass 2).

Une fois fait on est bien plus tranquille, et un autre avantage est de savoir sur quel site on est inscrit, avec quel email, etc...

Et en compa d'une force brute sous un gros CPU ?

en gros l'ia assiste quoi exactement ? Une force brute reste une force brute (balayer les mdp dans l'ordre de leur usage par rapport à laisser la main à une IA je vois pas le gain espéré ici). Sachant qu'on lui donne quoi à manger à l'ia en plus ? Des infos perso genre date de naissance ?

En fait même quand on dit "force brute", il y a des méthodes et approches différentes. Tu ne fais pas commencer le brute force à 0 puis 1 puis 2 etc. Tu essaies de lui faire balayer ses essais par schémas logiques pour optimiser les chances qu'il tombe le plus rapidement possible sur le mot de passe recherché.

C'est là que l'IA intervient, en ayant appris à "raisonner" à partir de millions voire milliards de mots de passes réels, dérobés par les hackers auparavant plutôt que lui faire suivre un schéma prédéterminé à l'avance (du genre : "un être humain utilise souvent un mot au début, voilà un dictionnaire, ensuite il va mettre un nombre, essaie déjà ça, etc.). L'IA va générer ses propres schémas de recherche pour coller au mieux à la façon qu'a l'esprit humain de générer ses mots de passe avec tout ce qu'elle a appris.

Esprit humain et... pas seulement d'ailleurs. Maintenant Google et compagnie nous proposent également des mots de passe aléatoires qui ne ressemblent vraiment à rien et sont un calvaire pour les schémas classiques brute force qui utilisent des dictionnaires de mots. L'IA aura elle une meilleure chance de trouver ces mots de passe là car elle a dans sa base de mots de passe piratés ces mdp donnés par des générateurs et ne ressemblant à rien de ce qu'un esprit humain ne peut envisager. L'IA elle, l'envisagera aussi au bout d'un moment à force de ne pas trouver le mdp.

Ok donc l'avantage d'une telle IA est plus la création d'un dictionnaire de mot de passe que de supplanter de traditionnelle attaque par force brute basée sur un dictionnaire. En gros tu donnes dans une liste avec Paul0912 et Julien0101 l'ia detecte que prénom+date c'est un chouette mdp à ajouter dans son dico :)

j'ai tout bon ? ;)

C'est l'approche oui qui change principalement de ce que j'ai pu comprendre, la rendre toujours plus efficace.

Mais Darth parlait à l'origine de dictionnaires parcourus dans leur ordre d'usage. Je me demande quand même comment une IA pourrait se montrer plus rapide, alors que ses shémas de calcul lui feront peut-être débuter par un mdp sortie 15 fois, là ou la force brute débutera tout de suite par celui ayant tilté 2000 fois, et aura donc une plus grande probabilité de tomber juste du premier coup. Idem pour les suivantes...

Mais après, oui, pour la seconde partie du dico, là où chacune des clé restantes n'ont toutes plus qu'une seules occurrences chacune, la force brute devra opté pour une autre stratégie, peut-être tout bêtement alphabétique. Là, oui, l'IA pourra sortir son épingle du jeu.

Bon après, "admin" va peut-être sortir 20 000 fois et être en tête de liste, mais l'IA va peut-être se rendre compte que 100 000 mdp sont en fait composé de prénom+date, et se concentrera plus rapidement sur ceux-là.

Parce que l'IA va apprendre des combinaisons. Par exemple, si le top des mots de passe est "admin" et "root", ca n'est pas pour autant que "adminroot" est beaucoup utilisé. Par contre "admin1234" l'est bien plus ; en tout cas je le vois comme ça. Reste que sur un mot de passe purement aléatoire type yB#zWX@$3Ct, l'IA ne va vraiment servir à rien. À vos gestionnaires !

Question 1 : Finalement, c'est plus rapide de pirater la base de donnée contenant les mots de passe où de directement cracker le mot de passe (je dis ça, je dis rien mais au vue du nombre de site soit disant sécurisé qui se font siphonner, ça m'interpelle).

Question 2 : Pourquoi on n'arrive pas à imposer un laps de temps entre 2 saisies de mot de passe ??? (si des spécialistes lisent mon message, merci à eux de m'éclairer), car ça solutionnerait le problème de puissance brut qui permet de cracker toujours plus vite.

1) Normalement, un site bien fait ne stock pas les mots de passe en claire, juste des hashs.

2) Sur un OS ou un site en ligne, ça ne devrait pas être trop compliqué. Mais sur un fichier chiffré, que tu peux dupliquer, donner à manger à tout une grappe de serveur, et pour lequel tu peux écrire toi-même le soft de décryptage (à partir d'une clé qu'il te faut connaître, mais sans t'embarrasser à implémenter des limites ou délais de saisie), parce que les specs sont connu, c'est plus compliqué :(

Est-ce que P@$$word01 : 10 caractères,et toutes les catégories de caractères : minuscules, majuscules, chiffres et caractères spéciaux est réellement sécurisé ? J'en doute sérieusement !

C'est une bonne remarque, je ne pense pas non plus il doit être dans la base RockYou depuis un sacré moment celui là :)